Laut der Firma „Group-IB“ hat ein kasachstanischer Staatsbürger unter dem Pseudonym Fxmsp zwischen 2017 und 2019 Zugänge zu gehakten Computernetzwerken verkauft. Auf diesem Weg soll er mehr als eine Million Euro erwirtschaftet haben.

Die in Singapur registrierte Firma Group-IB ist eines der führenden russischen Unternehmen für Cybersicherheit. In einem am 23. Juni veröffentlichten Bericht verfolgten die Forscher des Unternehmens die Aktivitäten eines unter dem Pseudonym „Fxmsp“ bekannten Hackers. Ein Profil mit dem Namen hatte zwischen 2017 und 2019 in mehreren russischen Cyberkriminellen-Foren Zugang zu gehackten Computernetzwerken verkauft, darunter Netzwerke von Banken, Hotelketten, Schulen und Militärunternehmen in mehr als 40 Ländern.

Novastan ist das einzige deutschsprachige Nachrichtenmagazin über Zentralasien. Wir arbeiten auf Vereinsgrundlage und Dank eurer Teilnahme. Wir sind unabhängig und wollen es bleiben, dafür brauchen wir euch! Durch jede noch so kleine Spende helft ihr uns, weiter ein realitätsnahes Bild von Zentralasien zu vermitteln.

Group-IB behauptet, einen kasachstanischen Staatsangehörigen aus Almaty als Urheber dieser Computerangriffe identifiziert zu haben. Die von Fxmsp und seinem kaufmännischen Direktor „Lampeduza“ eingenommenen Gewinne sollen sich auf mindestens anderthalb Millionen Dollar (1,33 Millionen Euro) belaufen. Diese Summe unterstreicht die Rentabilität der relativ einfachen Eingriffe, die der Hacker in nur zwei Jahren auf quasi-industrielle Weise entwickeln konnte. Die verschiedenen Konten von Fxmsp scheinen zwar seit Ende 2019 inaktiv zu sein, der Cyberkriminelle könnte aber seine Aktivitäten neu ausgerichtet haben, um weiterhin Länder außerhalb des postsowjetischen Raums von Zentralasien aus ins Visier zu nehmen.

Der „unsichtbare Gott der Netzwerke“

Die ersten bekannten Spuren von Fxmsp stammen aus dem Jahr 2016. Damals veröffentlichte das Profil eine Reihe von Nachrichten auf russischsprachigen Cyberkriminellen-Plattformen in der Hoffnung, seine Crypto-Mining-Tools zu verbessern. Es handelt sich dabei um eine Technik, um Rechner zu infizieren und inaktive Verarbeitungsleistung aus deren Informationssystemen abzuleiten. Diese wird dann ohne Zustimmung des Eigentümers verwendet, um Krypto-Geld zu „minen“, typischerweise Monero und Ethereum, die weit verbreitete Prozessoren nutzen und ein hohes Maß an Anonymität bieten.

Das Kerngeschäft von Fxmsp verlagerte sich aber schnell auf ein lukrativeres Modell. Ab Oktober 2017 beginnt der Cyberkriminelle, Zugang zu gehackten Computernetzwerken anzubieten. Ziel ist es, die initiale Kompromittierung, die in Phasen durchgeführt wird, auszulagern: Der Hacker kümmert sich zunächst um die Erkennung, das Eindringen und das Verbleiben im Netzwerk und erwirbt dann die Administratorenrechte, die es erlauben, alle Rechner frei zu durchsuchen und zu konfigurieren.

Die dann verkauften Zugriffe werden in der Regel zum Crypto-Mining oder zur Injektion von Ransomware verwendet. Dabei handelt es sich um Schadprogramme, die Daten auf kompromittierten Computern verschlüsseln und für die Entschlüsselung Geld vom Benutzer verlangen. Der Verkauf des Zugangs ist somit ein echtes Geschäftsmodell, das sich seit Anfang 2010 auch auf cyberkriminelle Foren ausgebreitet hat und als Access-as-a-Service (AaaS) bekannt ist. Jeder Zugriff kann bei größeren infizierten Computernetzwerken zwischen hundert und mehreren hunderttausend Dollar kosten.

Die von Fxmsp verwendete Zugriffstechnik ist relativ einfach. Anstatt seine Opfer durch Phishing dazu zu bringen, einen Anhang oder eine Website mit bösartigem Code zu öffnen – die verbreitetste Technik – verwendet der Cyberkriminelle verschiedene Tools, um eine Reihe von IP-Adressen zu scannen und Rechner zu identifizieren, deren Port 3389 „offen ist“. Ein solcher Port wird normalerweise für den Fernzugriff auf Windows-Server und -Arbeitsstationen über das Remote Desktop Protocol (RDP) verwendet wird. Dieses Gateway wird verwendet, um die Anmeldedaten von Netzwerkmitgliedern zu erhalten, von denen Fxmsp die Passwörter mit sogenannten Brute-Force-Techniken abruft. Diese Techniken ermöglichen es, Verbindungsversuche mit schwachen Passwörtern, die in zuvor erstellten „Wörterbüchern“ enthalten sind, zu automatisieren. Kann der Hacker sich einmal in das Netzwerk einloggen, übernimmt er nach und nach die Kontrolle darüber, deaktiviert Antiviren- und Firewall-Software und infiziert sogar Backups, um sich eine Hintertür zu wahren, für den Fall, dass der Eingriff im Hauptnetzwerk aufgedeckt wird.

Wenn der Zugang gewährleistet ist, kann Fxmsp das Netzwerk nach Belieben in verschiedene Zonen aufteilen und diese an einen oder mehrere Cyberkriminelle weiterverkaufen.

Mehr als 100 Opfer in 44 Ländern

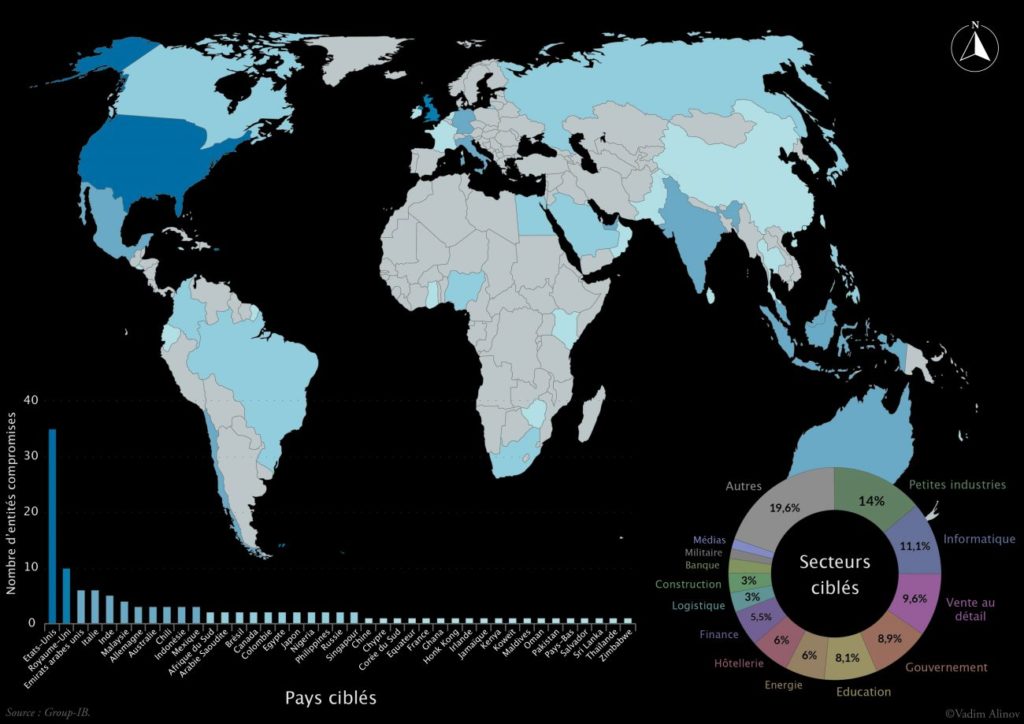

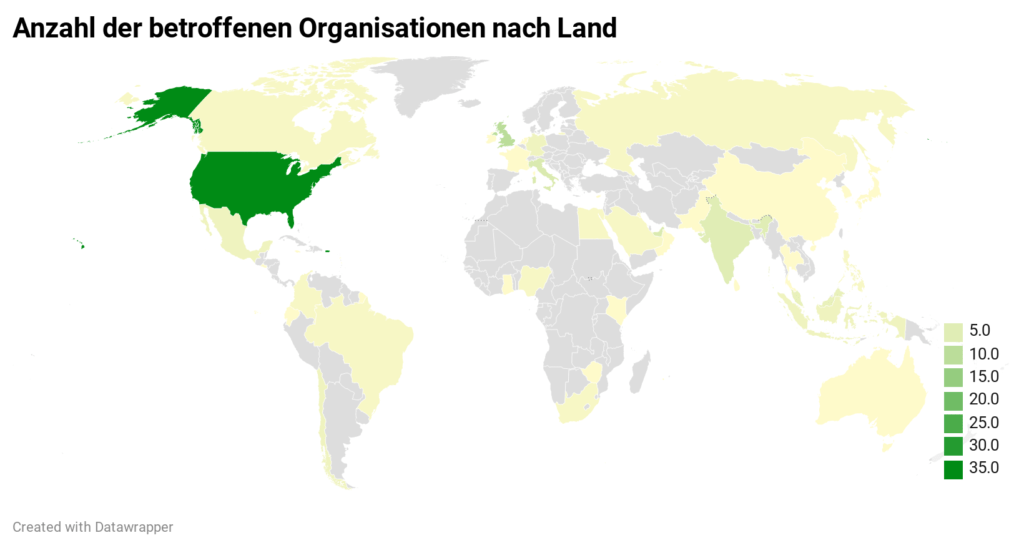

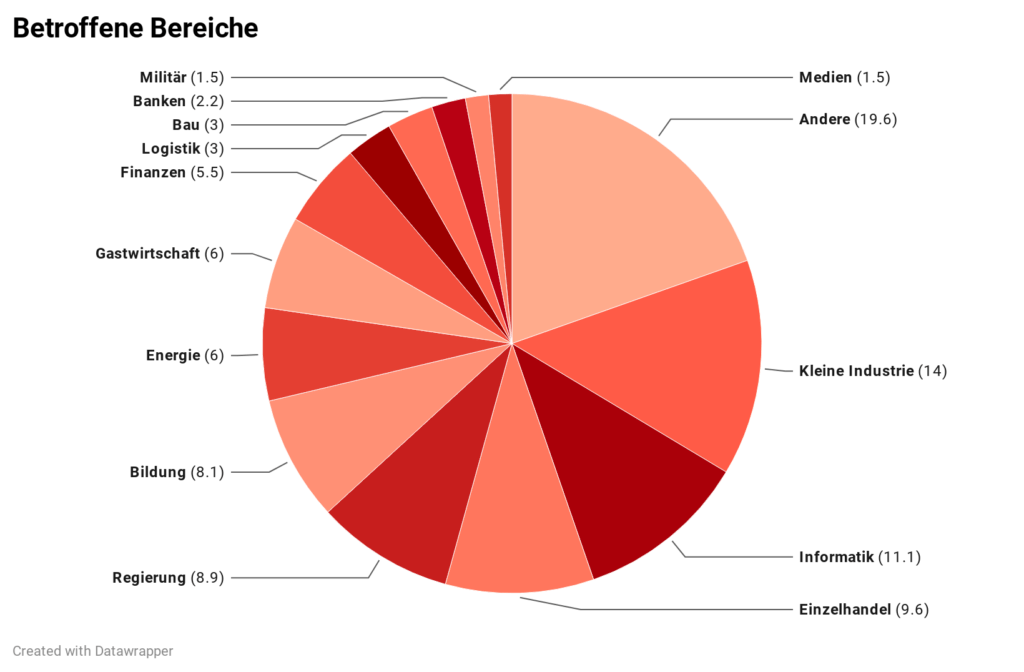

Fxmsps Erfolgsbilanz, die von Group-IB offenbart wurde, ist beeindruckend: Zwischen Oktober 2017 und September 2019 habe der Hacker mindestens 135 Einheiten in 44 Ländern kompromittiert. Durch die Durchführung groß angelegter Scans im gesamten Netzwerk sei es Fxmsp gelungen, gleichermaßen Einheiten in einer großen Anzahl von Arbeitsbereichen auf allen fünf Kontinenten ins Visier zu nehmen. Dazu gehören kleine Industriebetriebe, aber auch vier Unternehmen auf der Fortune Global 500-Liste 2019, Militärunternehmen und zu neun Prozent staatliche Unternehmen.

Fxmp wurde lange für einen Russen gehalten. Und er habe nur einmal die ungesagte Regel gebrochen, laut der aus Russland stammende Cyberkriminelle nicht gegen Entitäten in den Ländern der ehemaligen UdSSR vorgehen sollten. Im Dezember 2017 wurde er aus einem Forum verbannt, weil er Zugang zu einem Bankverteiler und einem Zollamt in zwei russischen Städten angeboten hatte. Er löschte die Anzeigen schnell, um wieder in die Gemeinschaft einzutreten. Dass er danach keine Zugriffe zu Netzwerken in Zentralasien, Osteuropa und im Kaukasus anbot, lässt vermuten, dass er sich weiter an die Regel hielt.

Fxmsps Markt wächst 2018 so schnell, dass der Hacker beschließt, einen Verkaufsleiter einzustellen. Ab April beginnt er die Zusammenarbeit mit „Lampeduza“, selbst ein Cyberkrimineller und bis dahin bekannt für den Verkauf von Bankinformationen und den Zugang zu Facebook- und Snapchat-Konten. Lampeduza war fortan für die Veröffentlichung von Angeboten und die Verhandlungen mit potenziellen Kunden zuständig, so dass Fxmsp sich darauf konzentrieren kann, die Netzwerke zu kompromittieren.

Der Ruhm von Fxmsp erreichte seinen Höhepunkt im Mai 2019, als der Hacker den Zugriff zu drei großen Antiviren-Softwarefirmen für insgesamt 300.000 US-Dollar (267.000 Euro) anbietet: Trend Micro, Symantec und McAfee. Das Angebot enthielt auch den Quellcode für die Antiviren-Software der Unternehmen, ein Produkt der Wahl für Cyberkriminelle, die solche Software umgehen wollen.

Nach Angaben von Group-IB dürften die Aktivitäten von Fxmsp im September 2019 beendet worden sein, als er zuletzt auf der Plattform exploit[.]in Zugänge verkauften. Der Rückzug könnte auch durch Probleme mit Kunden motiviert sein, die ihn beschuldigten, dieselben Netzwerke gleichzeitig an mehrere Nutznießer zu verkaufen. Eine solche Praxis wird von den meisten russischsprachigen Cyberkriminellen-Plattformen als unehrlich angesehen. Lampeduza erklärte kurz darauf die Beendigung seiner Zusammenarbeit mit Fxmsp. Nichtsdestotrotz ist es möglich, dass Fxmsp weiterhin mit einer kleinen Gruppe treuer Kunden arbeitet, weit von der Popularität entfernt, die die Aufmerksamkeit von Cybersicherheitsfirmen und Behörden in den Zielländern erregt hatte.

Als ein kasachstanischer Bürger identifiziert

Laut der Untersuchungen von Group-IB stecke jedenfalls ein kasachstanischer Staatsbürger hinter dem Profil Fxmsp. Diese Zuweisung beruht auf den Verbindungen zwischen einer der E-Mail-Adressen, die der Cyberkriminelle zu Beginn seiner „Karriere“ verwendete, und den von einem gewissen Andrei A. Turchin registrierten Domänennamen. Das Unternehmen konnte so diese Identität mit Telefonnummern in Almaty und Profilen in den russischen sozialen Netzwerken VKontakte und Moj Mir in Verbindung bringen.

Lust auf Zentralasien in eurer Mailbox? Abonniert unseren kostenlosen wöchentlichen Newsletter mit einem Klick.

Trotz der Kompromittierung von russichen Netzwerken im Jahr 2017 ist es unwahrscheinlich, dass die kasachstanischen oder russischen Behörden von Fxmsps Angriffen betroffen sind. Kasachstan gilt als ein Paradies für Hacker aus dem postsowjetischen Raum: Die Schwäche seiner Behörden und die Gesetzgebung zur Cyberkriminalität machen es zu einem Gastland für viele russischsprachige Hacker. Bislang bleibt Kasachstan auch unter Hackern ein weniger bekanntes Gastland, aber es profitiert bis heute von einer aus der Sowjetunion erhaltenen hochwertigen Ausbildung in Informatik. Viele junge Leute nutzen die sprachliche und kulturelle Nähe, um Kompetenzen auszutauschen und ihre Aktivitäten auf russischsprachigen Cyberkriminellen-Websites zu entwickeln.

Fxmsp steht daher als eine führende Figur der kasachstanischen Cyberkriminalität dieser Zeit da. Heute wenden sich viele Hacker dem „Big Game Hunting“ zu, um Unternehmen mit größeren finanziellen Ressourcen zu erpressen, statt der kleineren Einheiten, die zuvor ins Visier genommen wurden. Einige russischen Hacker haben auf diesem Weg bereits mehrere hundert Millionen Dollar erwirtschaftet. So wird auch Tutschins potenzielle Konversion innerhalb oder außerhalb des cyberkriminellen Milieus zweifellos von Cybersicherheitsforschern auf der ganzen Welt untersucht.

Mittlerweile haben die US-Strafverfolgungsbehörden Anklage gegen Fxmsp erhoben. Unseren Artikel dazu findet ihr hier.

Vadim Alinov

Redakteur für Novastan

Aus dem Französischen von Florian Coppenrath

Noch mehr Zentralasien findet ihr auf unseren Social Media Kanälen, schaut mal vorbei bei Twitter, Facebook, Telegram, Linkedin oder Instagram. Für Zentralasien direkt in eurer Mailbox könnt ihr euch auch zu unserem wöchentlichen Newsletter anmelden.

Cybersicherheit: Hacker aus Kasachstan soll 135 Organisationen in der ganzen Welt kompromittiert haben

Cybersicherheit: Hacker aus Kasachstan soll 135 Organisationen in der ganzen Welt kompromittiert haben